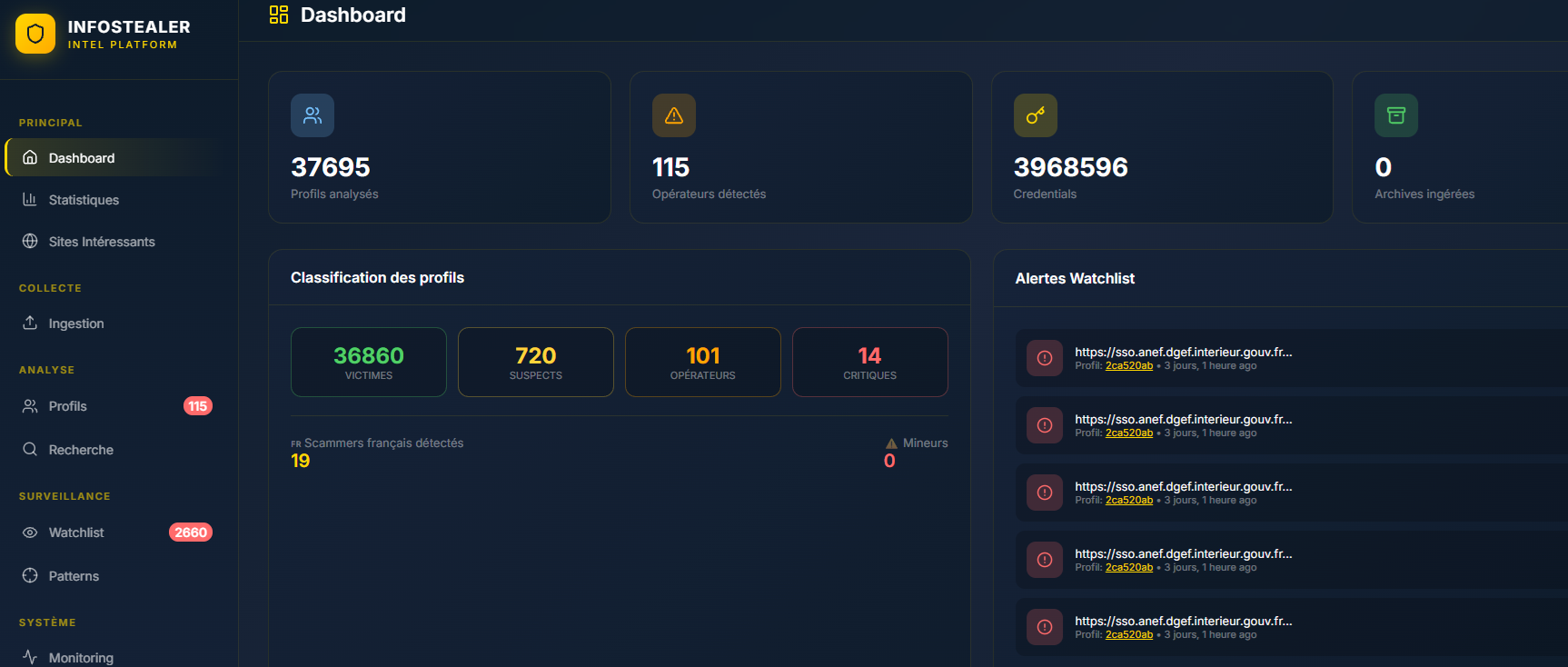

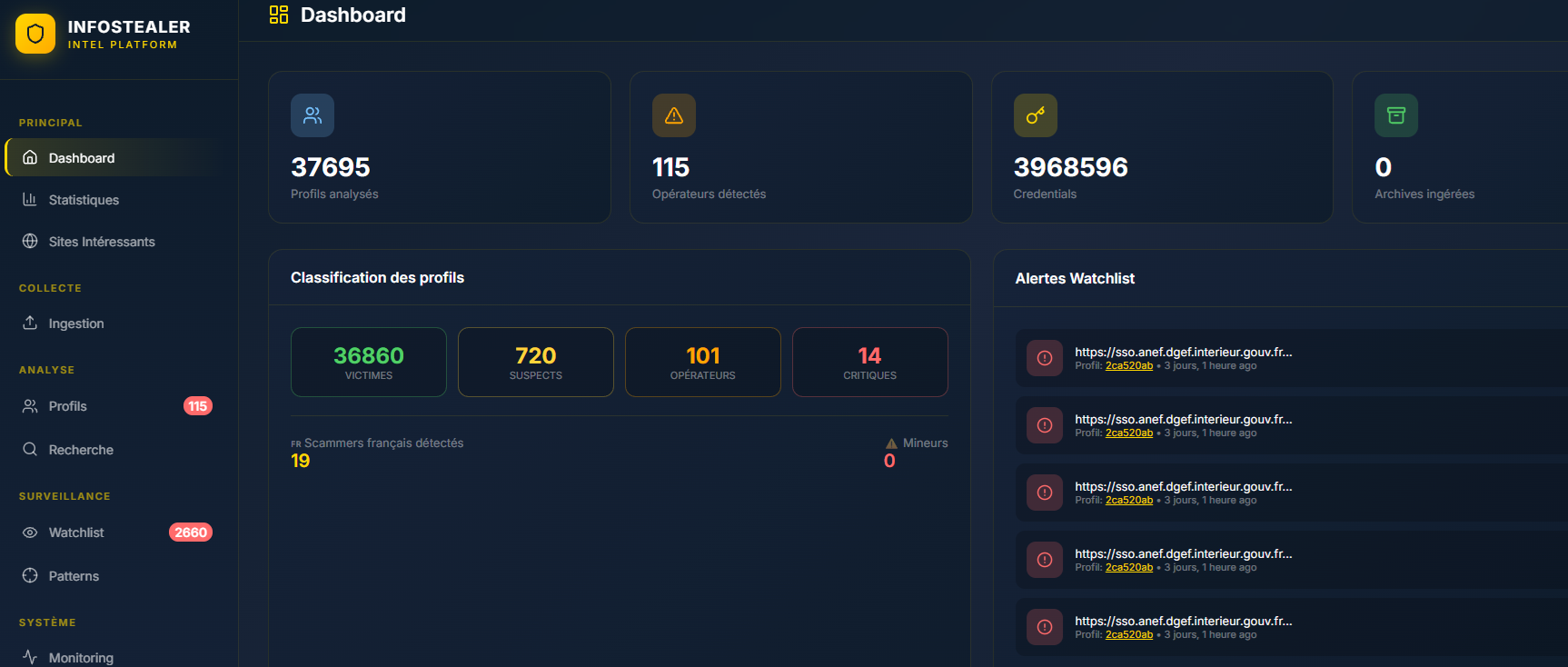

Aperçu du produit

Dashboard + timeline d’alertes + exports. (Capture anonymisée)

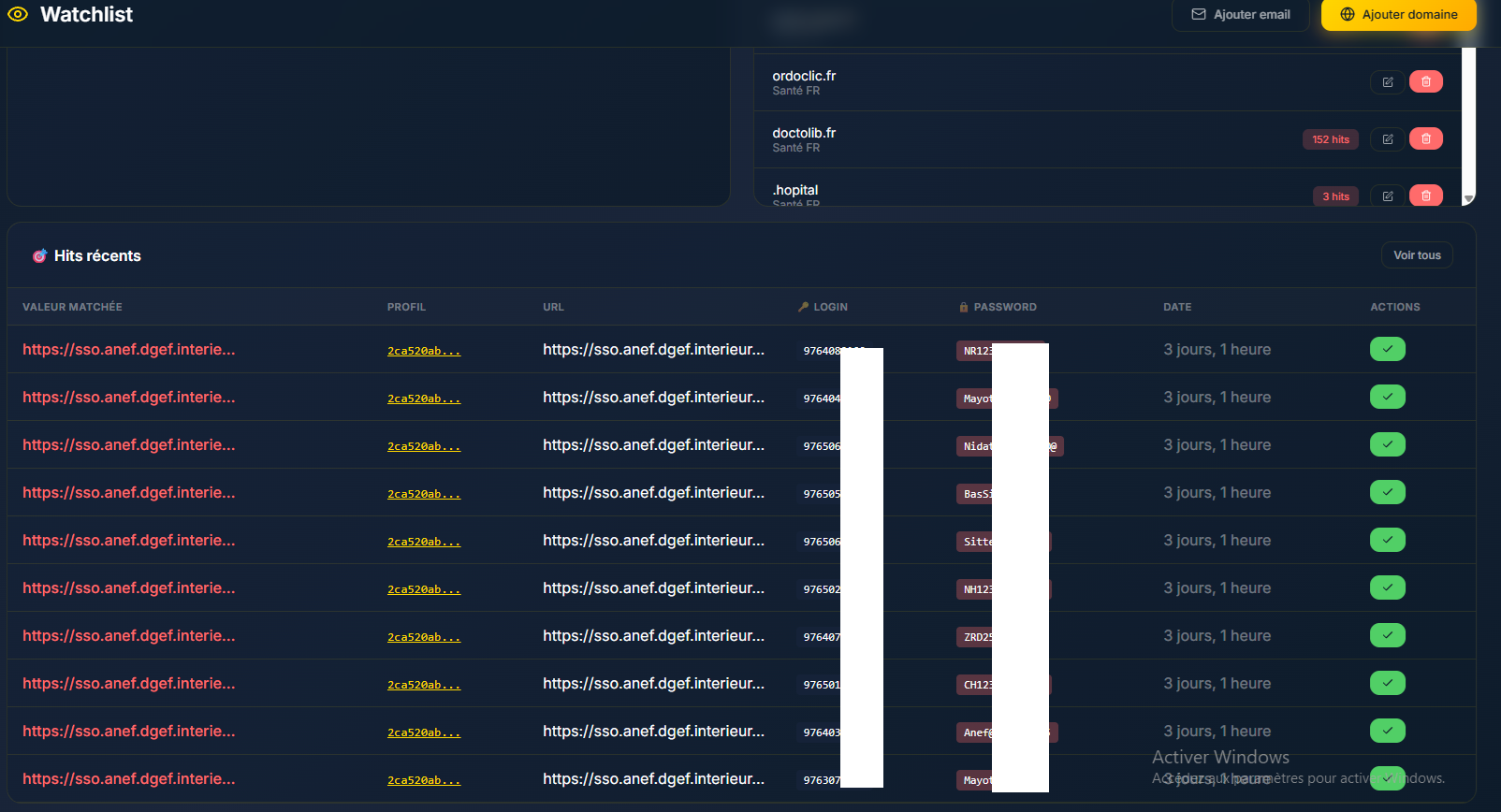

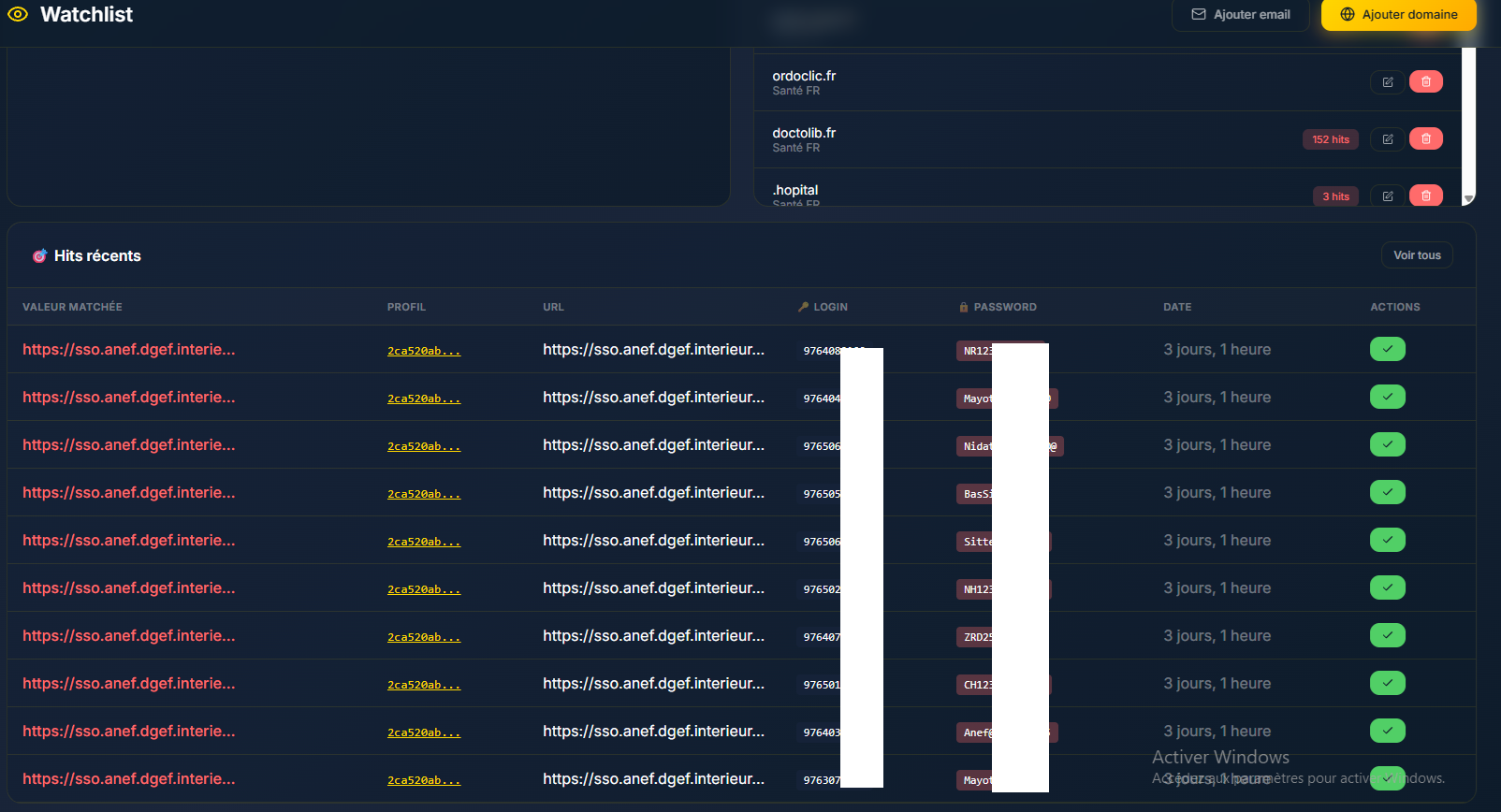

Exemple : données et identifiants masqués.

Exemple : Monitoring de domaines

Nous détectons l’apparition d’identifiants liés à vos domaines sur des sources accessibles sans contournement, puis nous vous alertons sous 24h après détection.

Le test gratuit renvoie un score et une preuve minimisée. Aucun secret en clair n’est transmis.

RedLine, LummaC2, Raccoon, Vidar… Ces malwares s’installent sur des postes personnels et professionnels, aspirent les mots de passe enregistrés dans les navigateurs, les cookies de session et les tokens d’authentification.

Les logs sont ensuite revendus sur Telegram et des marketplaces spécialisées. Un employé infecté chez lui = vos accès VPN, Microsoft 365, CRM exposés.

📊 Sur 1000 événements analysés, 15% étaient récents (< 7 jours).

@entreprise.fr, @filiale.com, fournisseurs si besoin

Sources publiques/semi-publiques accessibles

Email, webhook, Teams ou Slack selon votre config

Reset, revoke sessions, MFA/CA, triage poste

Des scénarios simples, actionnables, et “SOC-friendly”.

Quand un identifiant corporate apparaît, vous agissez avant le BEC (arnaque au président)/ MFA fatigue.

Priorisez ce qui ouvre le réseau interne (VPN, RDP, portails d’admin).

Vous ajoutez une brique Identity Exposure Monitoring sans dev interne.

Dashboard + timeline d’alertes + exports. (Capture anonymisée)

Exemple : données et identifiants masqués.

Exemple : Monitoring de domaines

📎 Bonus : export + webhook pour automatiser SOAR / ticketing.

Les détails retournés sont volontairement minimisés pour réduire tout risque d’abus.

Pas de secrets en clair transmis ou stockés

Configurable selon vos politiques

Au repos et en transit

Accès & RBAC complet

Processus de purge / droit d'accès

Données en Europe

💡 Pilote gratuit 30 jours disponible pour les entreprises de +50 collaborateurs.

Nouveau service à valeur ajoutée, sans développement interne.

Devenir partenaire MSSPMoi, Pentest. Je construis des services de détection orientés remédiation : signal utile, preuve minimisée, plan d’action, et intégration MSSP.

Objectif : réduire la fenêtre entre "exposition" et "exploitation".

Nous surveillons des canaux publics et semi-publics, ainsi que des forums accessibles. Nous n’achetons pas de bases de données et ne finançons pas l’écosystème criminel.

HIBP référence des breaches historiques. Ici, on vise la détection “stealers” en quasi temps réel : identifiants volés sur des postes infectés, souvent avant exploitation massive.

Non. Aucun secret en clair n’est conservé ni transmis. Nous détectons le match, extrayons une preuve minimale, puis purgeons les données brutes.

Notification sous 24h après détection sur nos sources surveillées.

Cadre défensif, minimisation, rétention courte, sans interaction ni financement d’acteurs criminels. DPA et description des traitements disponibles sur demande.

Oui, avec le pack Supply-chain. Ajout de domaines tiers possible pour surveiller l’exposition étendue (avec accord contractuel).

Preuve de contrôle du domaine (DNS TXT ou validation email postmaster/security) avant d’afficher des résultats détaillés. Rate limiting et anti-énumération inclus.

Réponse rapide. Si besoin : POC sur 1 domaine, avec résultats envoyés à une adresse corporate.

Réponse sous 24h après validation du domaine. Résultats envoyés uniquement à une adresse du domaine soumis.